この記事のWVDは”Windows Virtual Desktop Spring 2020 Release”が対象です。

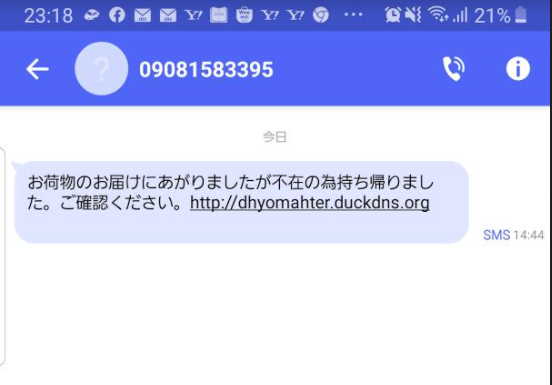

本日、自分の携帯電話の SMS に宅配便の不在通知を知らせる以下の案内が届きました。 丁度、通信販売でモノが届く予定もあり、危うくだまされるところでした。

まあ、自分が使っている AU から提供される SMS のセキュリティソフトから不正なSMSの可能性が高いよ!と警告もあったのと、ドメイン名が “http://dhyomahter.duckdns.org” と明らかに怪しいということもありリンクをクリックすることはありませんでした。

せっかくなんで Windows Virtual Desktop 上の使い捨てできる仮想の Windows 10 上でこのサイトにアクセスしてみたいと思います。 さすがに無防備でアクセスしても面白くはないので Defeder ATP でどこまで対応できるのか実験してみることにします。

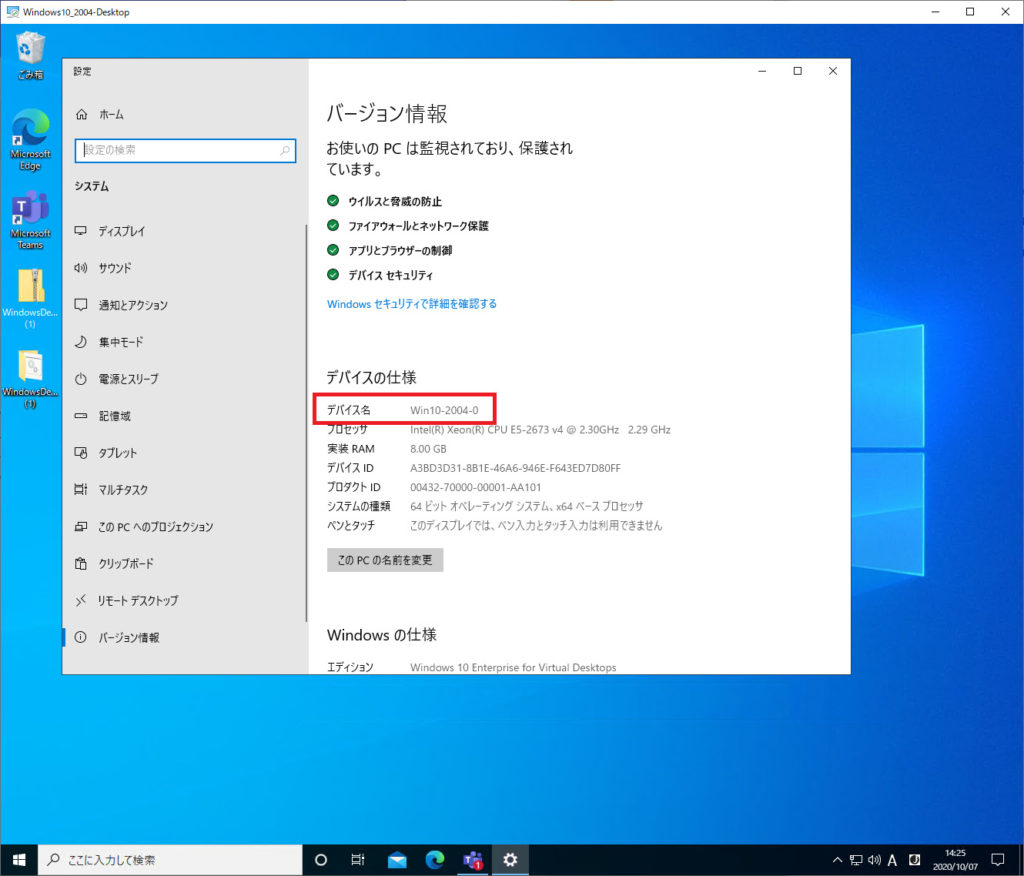

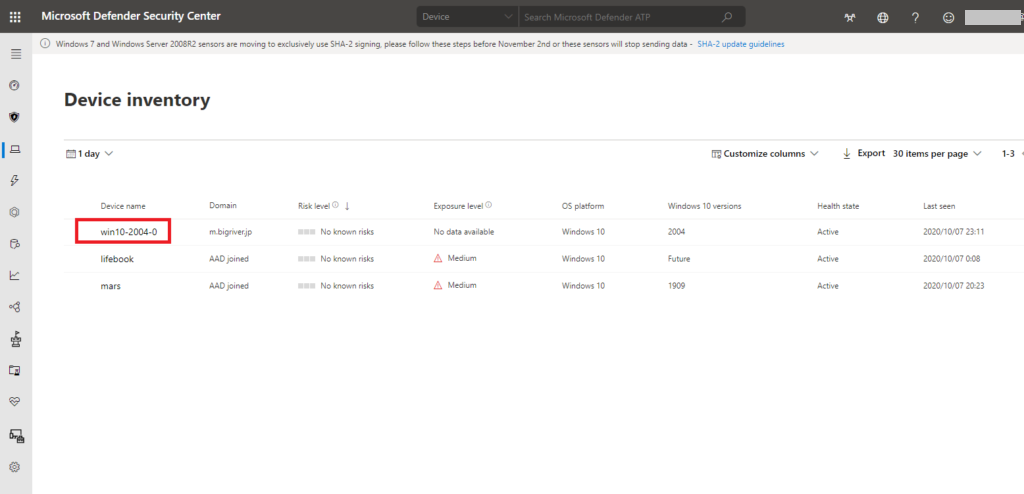

実験する仮想の Windows 10 は以下。コンピュータ名は”Win10-2004-0″ です。 Windows Virtual Desktop に展開した仮想マシン上の Windows 10 です。

こちらは Defender ATP にオンボーディング済です。

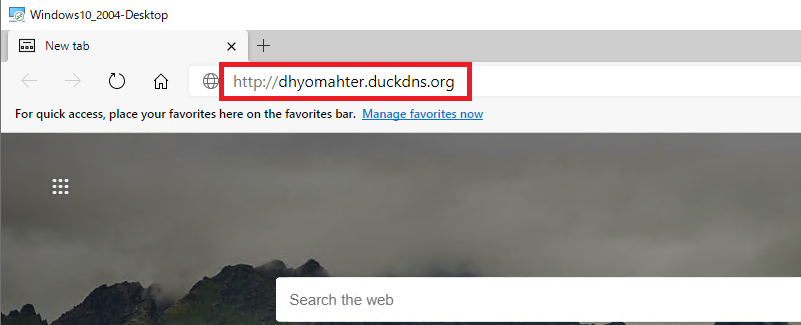

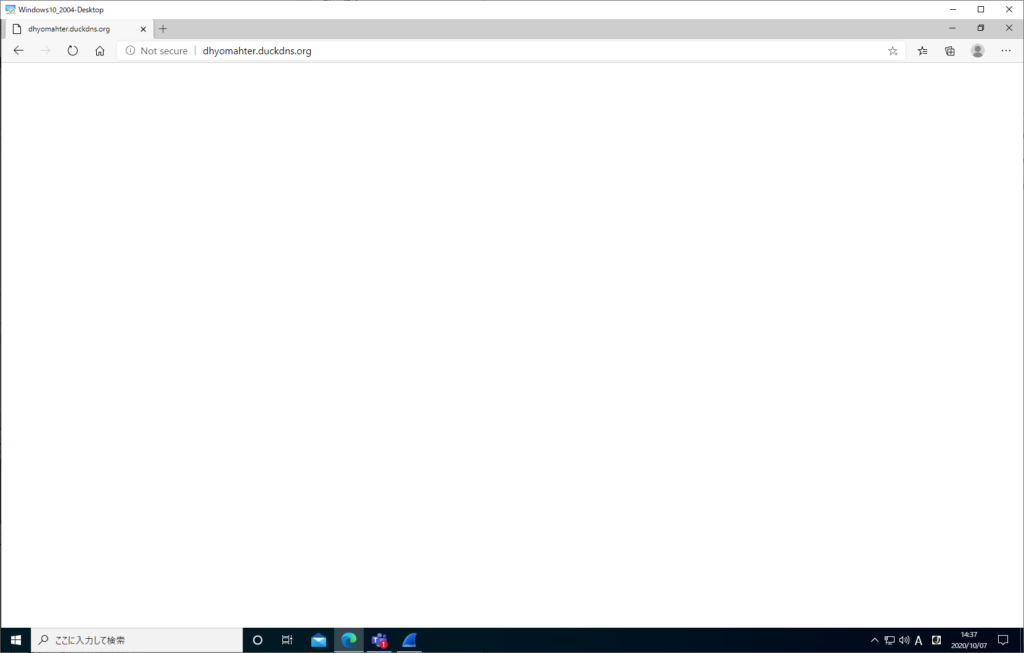

それでは “http://dhyomahter.duckdns.org” にアクセスしてみることにします。

Edge を起動し、アクセスします。

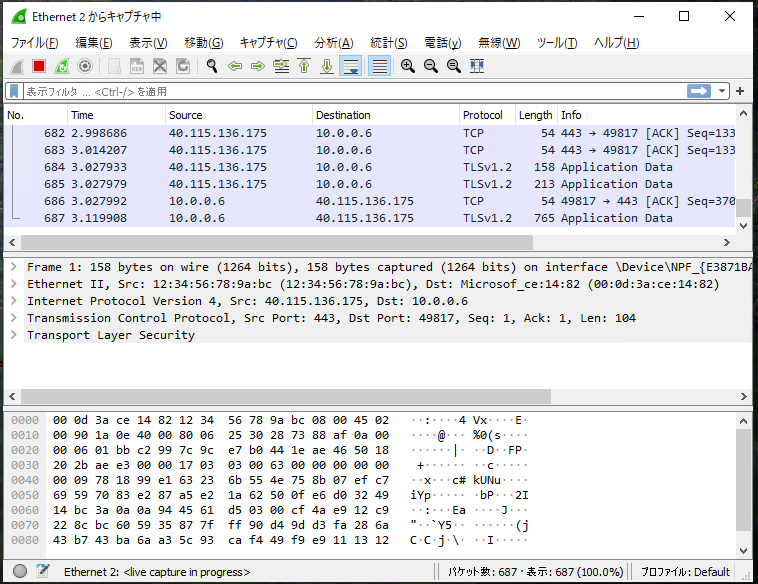

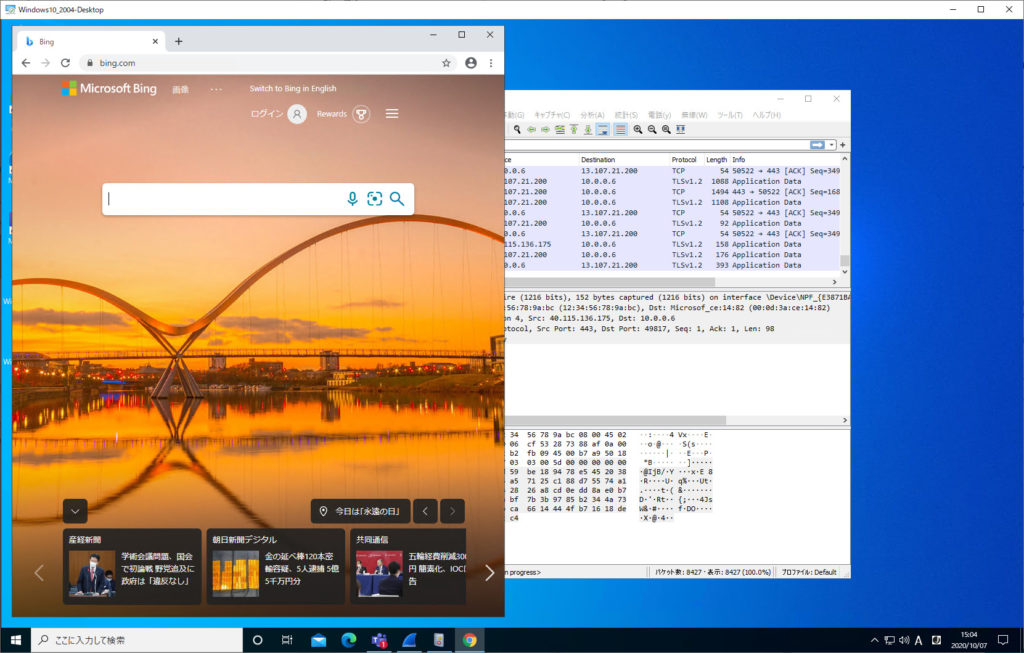

怪しURLにアクセスする前に パケットキャプチャ もしかけておきましょう。

しかし、空白のページが表示されるだけです。

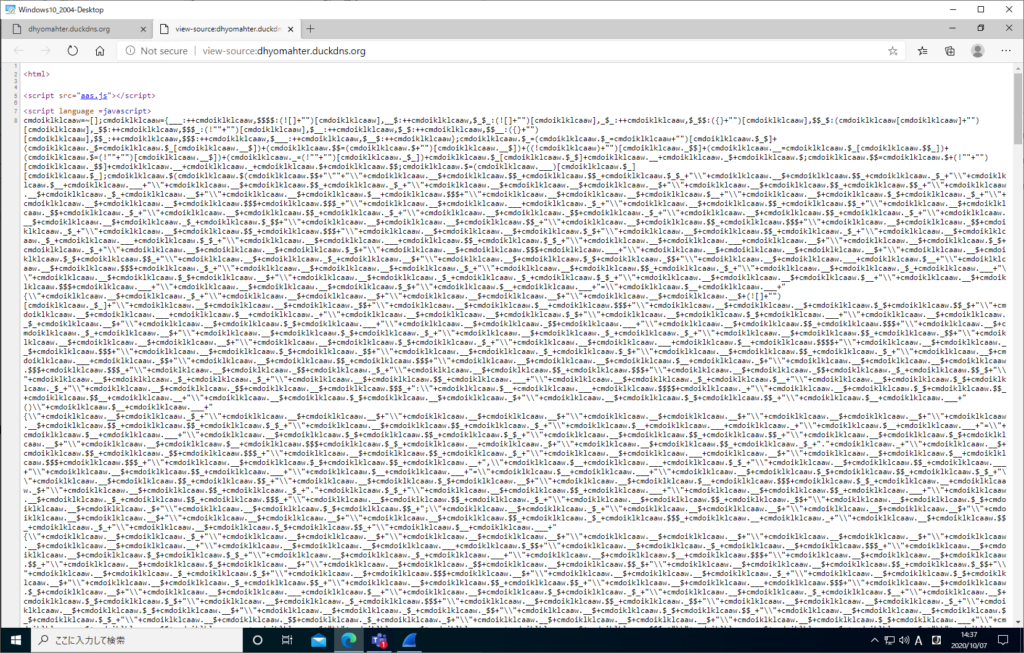

ページのソースを確認します。

ページは空白ですが Java Script のコードが確認出来ます。 冒頭をコピーペーストすると以下の通り。

| cmdoiklklcaaw=~[];cmdoiklklcaaw={___:++cmdoiklklcaaw,$$$$:(![]+””)[cmdoiklklcaaw],__$:++cmdoiklklcaaw,$_$_:(![]+””)[cmdoiklklcaaw],_$_:++cmdoiklklcaaw,$_$$:({}+””)[cmdoiklklcaaw],$$_$:(cmdoiklklcaaw[cmdoiklklcaaw]+””)[cmdoiklklcaaw],_$$:++cmdoiklklcaaw,$$$_:(!””+””)[cmdoiklklcaaw],$__:++cmdoiklklcaaw,$_$:++cmdoiklklcaaw,$$__:({}+””) 省略 |

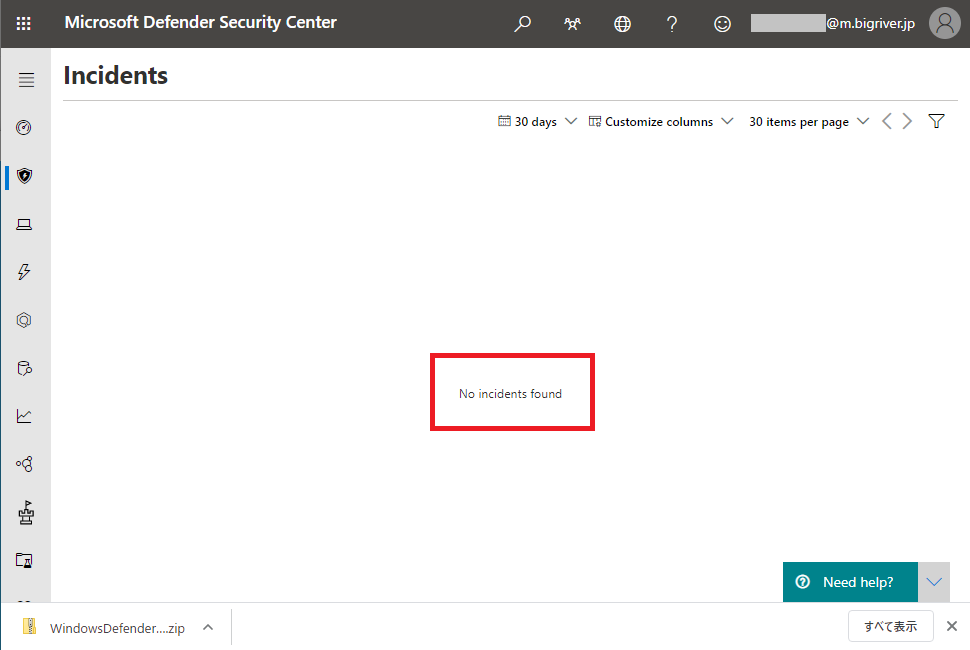

Defender ATP から特に警告もありません。 拍子抜けです。

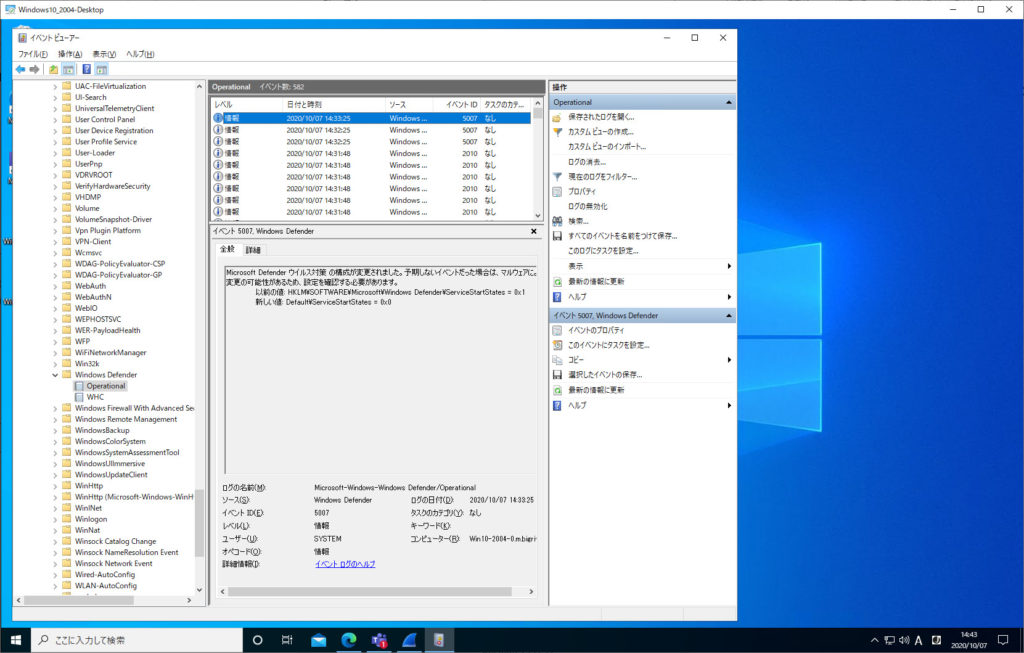

イベントログにも何も警告されず。

ここまで読んでくれた人には申し訳ないのですがほとんど意味のない実験の記事となってしまいました。。。

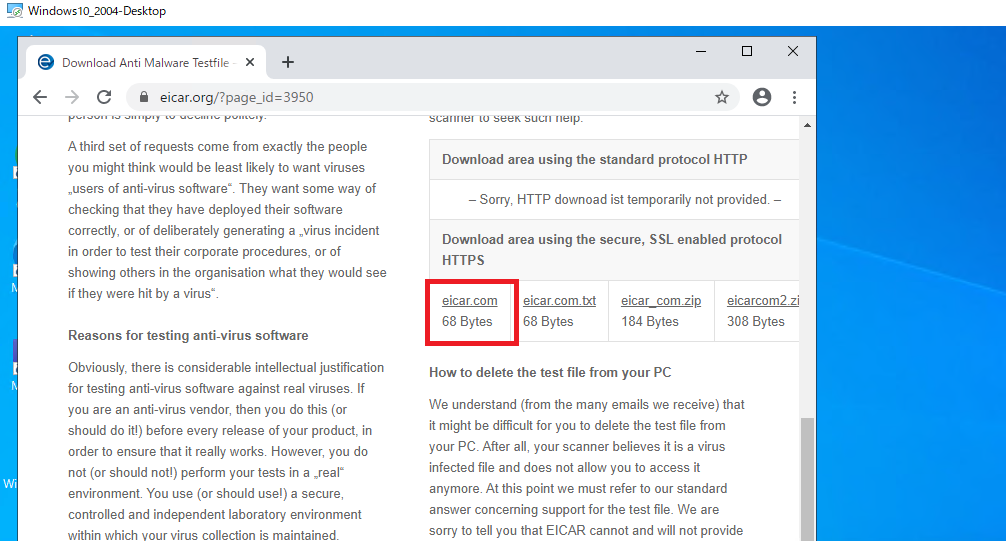

ちなみに Eicar をダウンロードした場合は以下の感じです。

Eicar のホームページからダウンロードします。

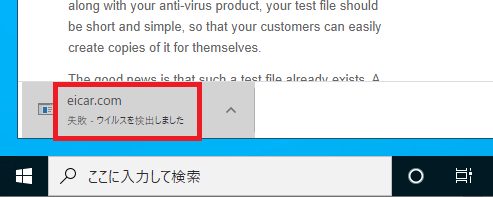

ダウンロードすると Defender から “失敗 – ウイルスを検出しました” とのこと。

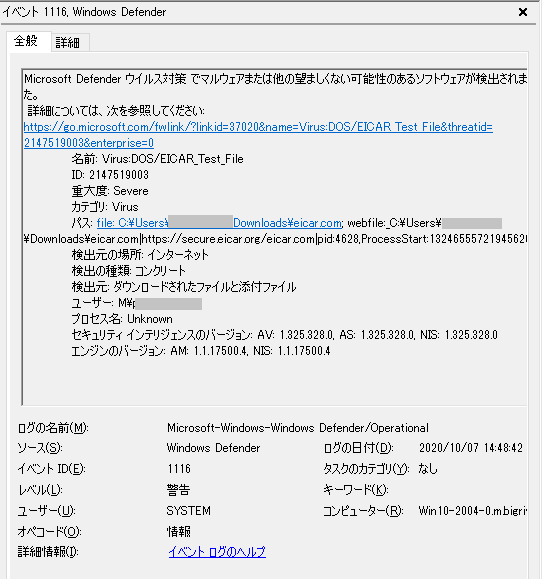

イベントログにも Windows Defender からアラートが出力されます。

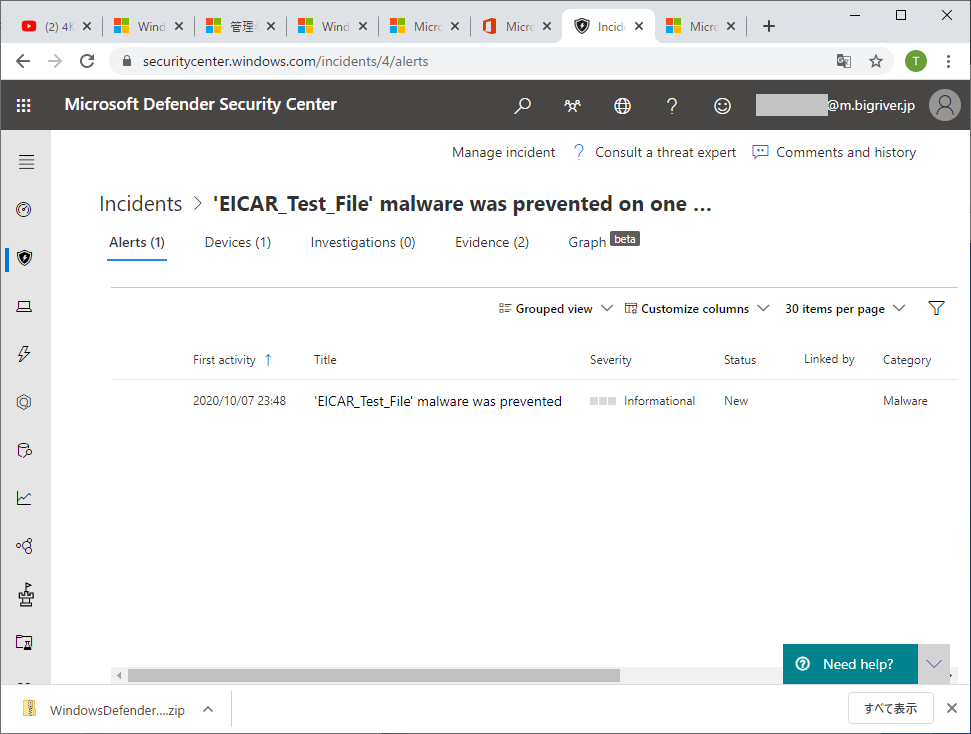

Microsoft Defender Security Center でもしっかりと Incidents として確認できます。

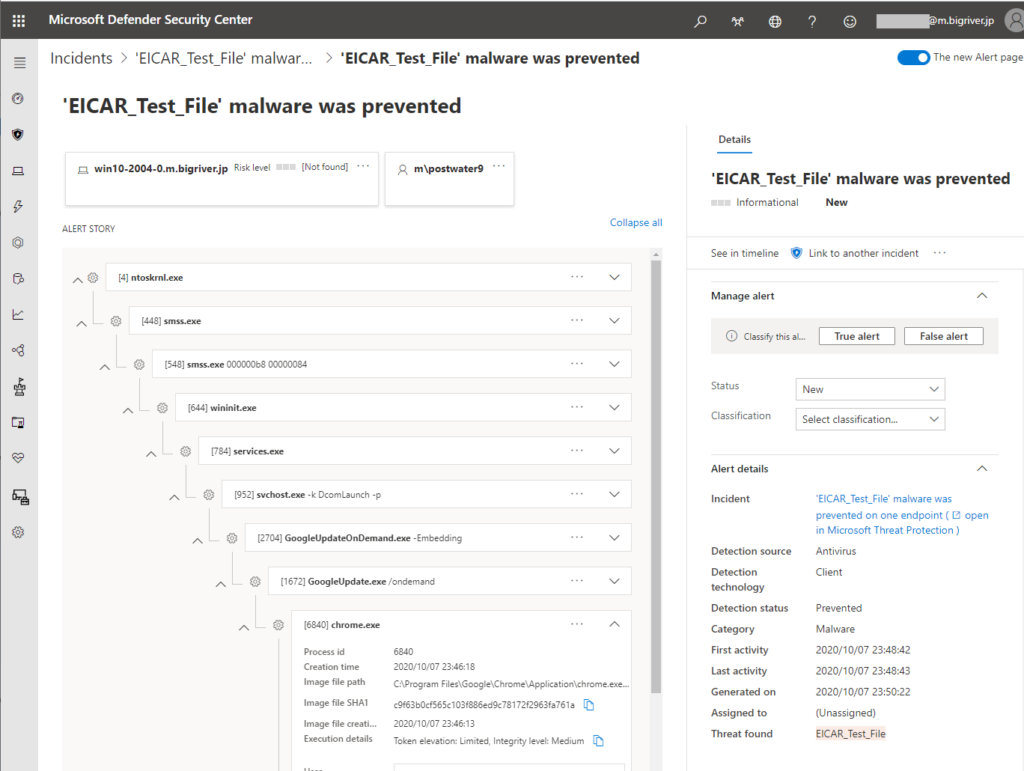

ドリルダウンすると以下の感じです。 詳細に確認出来ますので単純なアンチマルウェアの統合管理ツールとして十分な機能を備えていることがわかります。

ここで終わりにしようと考えたのですが、他にも携帯メールに SPAM は届いていることを思い出します。 別の SPAM メールで再チャレンジします。

次のテストは以下のメールです。 ハイパーリンクを削除していますが、一見、Amazon を装ったフィッシング目的のメールです。 メールの Sender のドメインが @accx.info と明らかに怪しいですよね。

| From: Amazon.co.jp Support amazon-awpx2ati@accx.info Date: Fri, 02 Oct 2020 05:56:00 +09:00 Subject: アカウントが停止されました こんにちは、 異常なアクティビティが検出されたため、ご注文とAmazonアカウントを一時停止しました。 Amazon.co.jpにログインし、画面の指示に従ってクレジットカードのお支払い情報を確認することで、この問題の解決にご協力いただけます。 お客様の情報を確認するまで、アカウントへのアクセスや注文はできませんのでご注意ください。 お客様の情報を保護するため、お支払い情報へのアクセスはアカウントスペシャリストのチームに限定されています。 カスタマーサービスチームは、この件に関するお問い合わせにはお答えできません。 Log In 今後ともよろしくお願いいたします。 アカウントスペシャリスト Amazon.co.jp http://www.amazon.jp |

上記にある “Log In” のリンクを Windows Virtual Desktop 上の Windows 10 でアクセスしてみることにします。

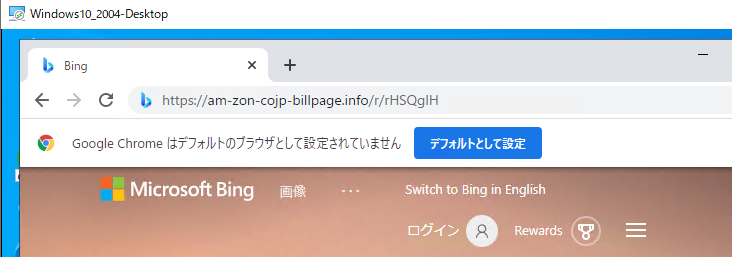

しかし、アクセスできません。。。 Being のトップページにリダイレクトしてしまいます。 Edge が防御してくれている感じもありますが、OS も ブラウザも標準のセキュリティ機能がある程度整っていると不正なサイトにアクセスすること自体が難しいようです。。。。

ちなみに Windows Virtual Desktop ではなくローカルデバイスの Windows 10 でアクセスすると以下の”amason”から始まるフィッシングサイトにアクセスできます。 そういう意味では Windows Virtual Dekstop 上ではどこかのレイヤーでアクセスを未然に防いでいてくれることがわかりました。 ただ、Windows Defender や Defender ATP のコンソールにログは残らないので別のレイヤーで防御してくれた可能性が高いです。

本当は最近はやりの宅配便業者を装ったフィッシングサイトを Defender ATP で検知およびブロックする実験をしたかったのですが今回は実現できませんでした。 今後も何度かトライして Defender ATP が有効に機能する場面を紹介できればと。

以上