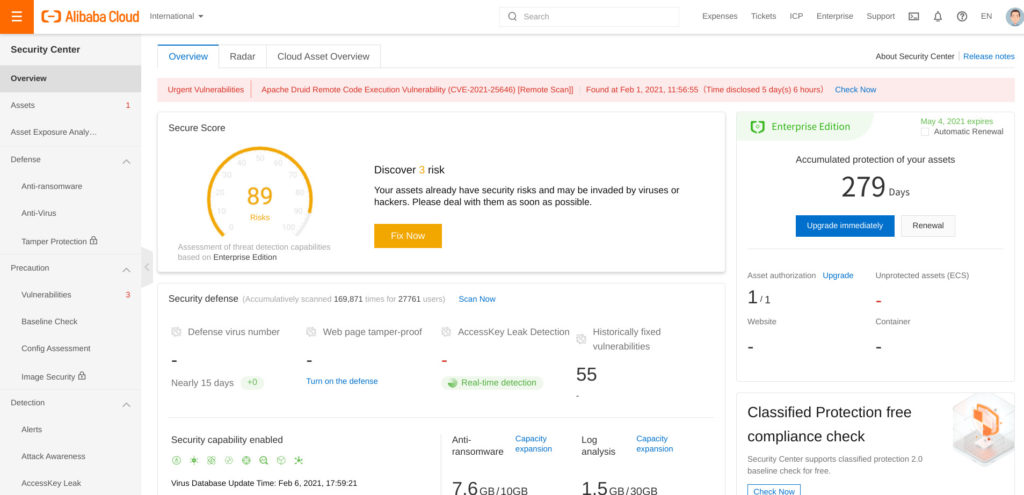

Alibaba Cloud Security Center によるルーティンワークの作業記録です。 対象はこのブログをホストしている Alibaba Cloud ECS インスタンス上の Ubuntu および WordPress 環境です。 セキュリティリスクを示す Score が 89 点まで低下しています。 “Fix Now” から原因と対処方法を確認していきます。

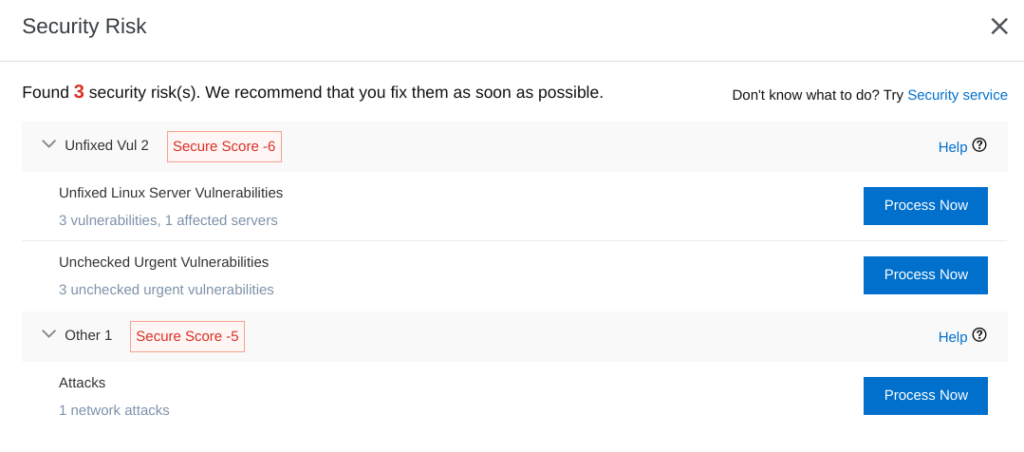

Unfixed Linux Server Vulnerabilities が3つ、Unchecked Urgent Vulnerabilities が3つ、そして Attacks が1件です。 最近、ちょっとだけ News になった sudo の脆弱性も含まれていることでしょう。

まずは Unfixed Linux Server Vulnerabilities から見ていきます。

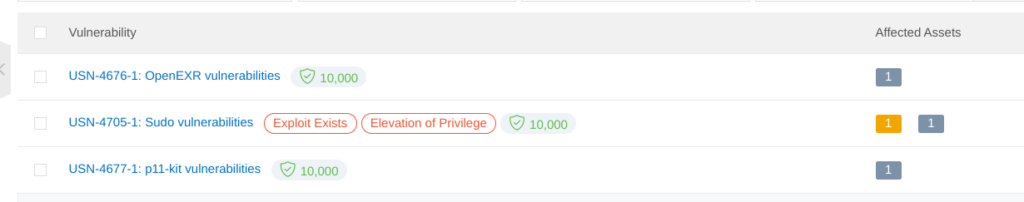

OpenEXRとp11-kit、そして sudo の脆弱性です。 sudo はすでに Exploit が世の中に出回っていることも”Exploit Exists” として警告してくれます。 また、”Elavation of Privilege” とセキュリティリスクの概要も詳細をこの画面で教えてくれます。

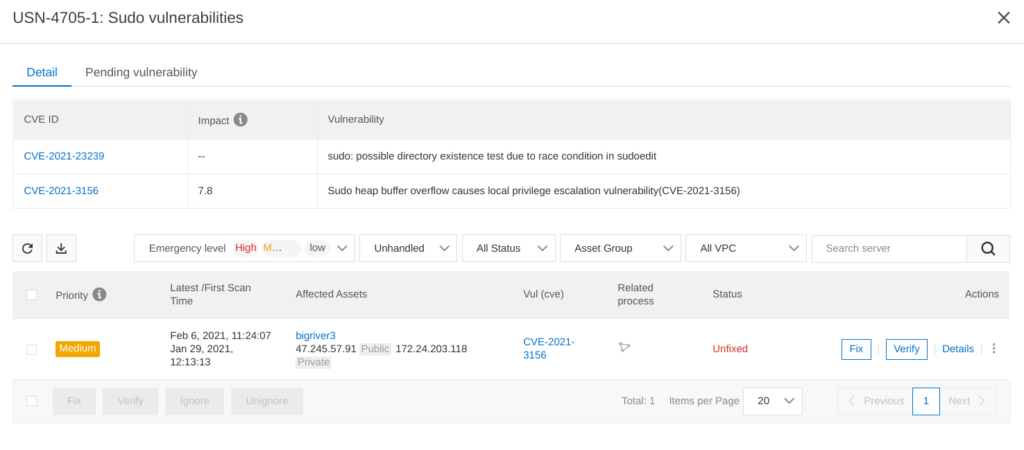

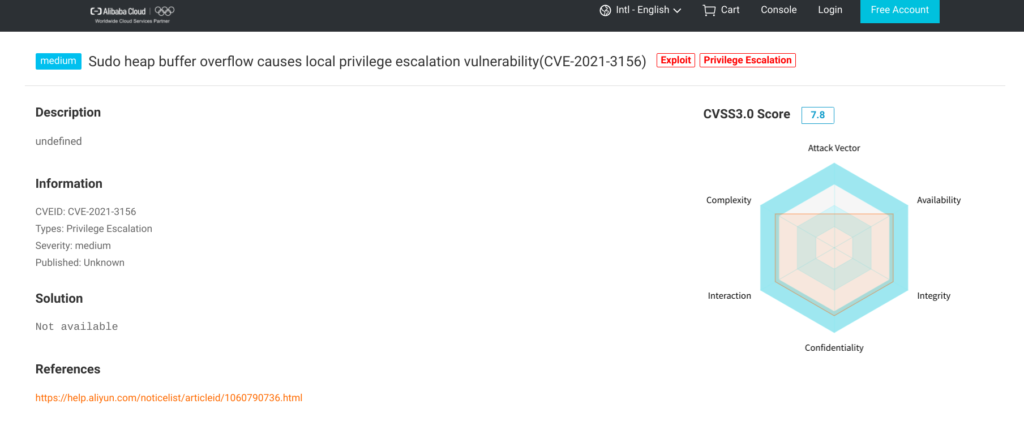

sudo の脆弱性を確認していきます。

2つのCVEについて以下のように内容とさらなる詳細情報のリンクも案内してもらえます。

ECS インスタンスの Ubuntu にログインし、OSおよびミドルウェアを最新化しました(雑に作業を実施したところ php のバージョンを意図せずあげてしまい、30分ほどこの Web サイト(https://bigriver.jp) を停止させてしてしまいましたが・・)。

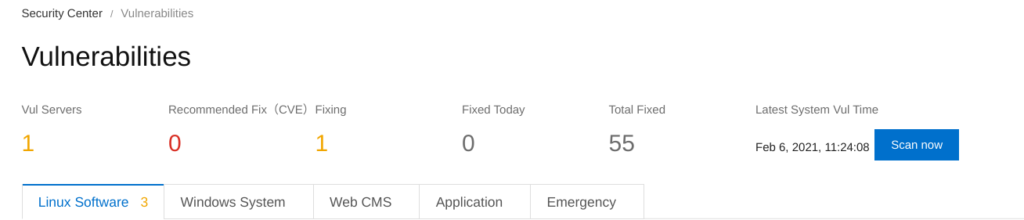

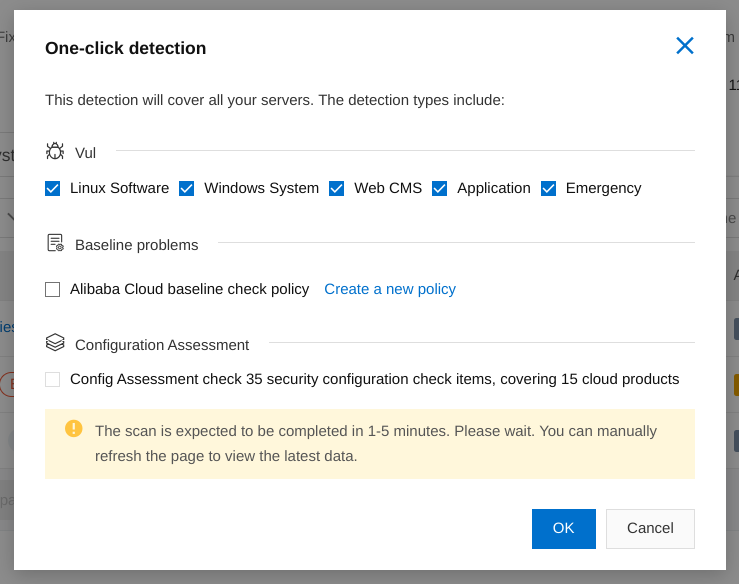

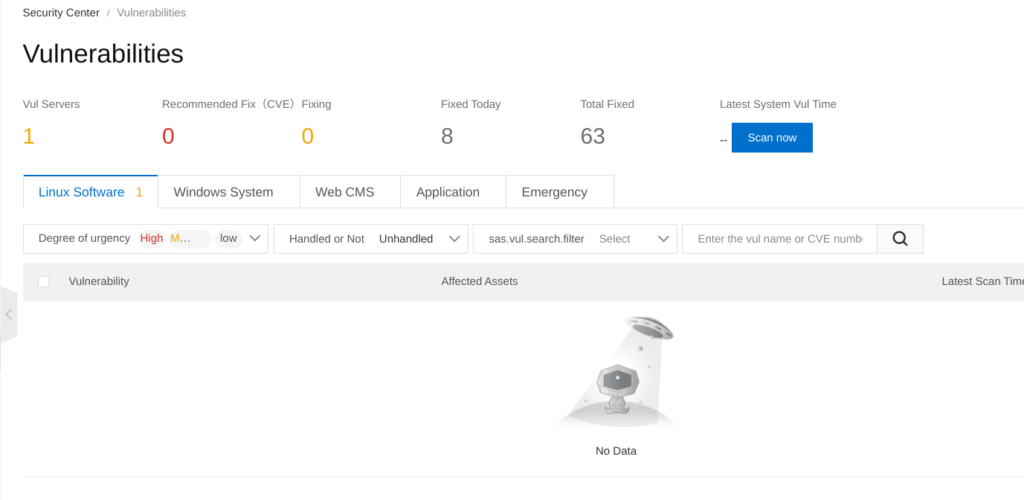

“Scan now” を実行し、 Security Center に最新のサーバ環境を認識してもらいます。

警告されていた3件の脆弱性について、解消されました。

次は Attacks 1件の対応です。 SSH Brute Force の1件です。

こちらは特に対処しません。 対象のサーバへの SSH 接続は Alibaba Cloud の Security Group で限定しており、今回検出された攻撃もその限定した IP アドレスからとなり、その SSH 接続は自分自身で実施したものだからです。 別の記事で Chromebook から SSH 接続していたのですがその際に openssh のオプション間違いで一度ログインに失敗しており、その失敗が今回 SSH Brute Force として警告してもらったということでした。

以上