最近の記事ではスクリーンショットに含まれる Azure AD のアカウントのマスクを止めています。 理由は2つで、1つ目は面倒になった( Chromebook でブログを書くときに Windows のペイントのような適当なソフトがまだ見つからずでマスクが非常に手間がかかる)こと、2つ目はマッチポンプな感じではあるのですがあえてアカウントをリスクにさらしつつ、そのリスクを Azure AD の機能で防いで行こう、どの位防げるのか?を確認するということになります。 他にも Windows Defender for Endpoint (旧称: Defender ATP) がセキュリティ侵害された後にどこまで追跡できるのかどうかも実践してみたいということもあり。

目次

Identity Protecition について

今回、有効化するのは Azure AD の機能となる Identity Protection です。

機能の概要や使い方は Microsoft Docs を見るのが一番です。

実現できること、影響を最小化できるリスクとも言い換え出来ますが、は概ね以下の通りです。 詳しくは Microsoft Docs を確認しましょう。さらに詳しい情報を確認したい場合はこちらの Microsoft Docs。

リスクの検出と修復

| No. | リスク検出の種類 | 説明 |

|---|---|---|

| 1 | 匿名 IP アドレス | 匿名の IP アドレスからのサインイン (例:Tor Browser、Anonymizer VPN)。 |

| 2 | 特殊な移動 | ユーザーの最近のサインインに基づき特殊と判断された場所からのサインイン。 |

| 3 | マルウェアにリンクした IP アドレス | マルウェアにリンクした IP アドレスからのサインイン |

| 4 | 通常とは異なるサインイン プロパティ | 指定されたユーザーで最近観察されていないプロパティを使用したサインイン。 |

| 5 | 資格情報の漏洩 | ユーザーの有効な資格情報が漏洩したことを示します。 |

| 6 | パスワード スプレー | ブルート フォースを束ねた手法で、複数のユーザー名が共通のパスワードを使用して攻撃されていることを示します。 |

| 7 | Azure AD 脅威インテリジェンス | Microsoft の内部および外部の脅威インテリジェンス ソースが既知の攻撃パターンを特定しました。 |

| 8 | 初めての国 | この検出は、Microsoft Cloud App Security (MCAS) によって検出されます。 |

| 9 | 匿名 IP アドレスからのアクティビティ | この検出は、Microsoft Cloud App Security (MCAS) によって検出されます。 |

| 10 | 受信トレイからの疑わしい転送 | この検出は、Microsoft Cloud App Security (MCAS) によって検出されます。 |

Identity Protection の設定

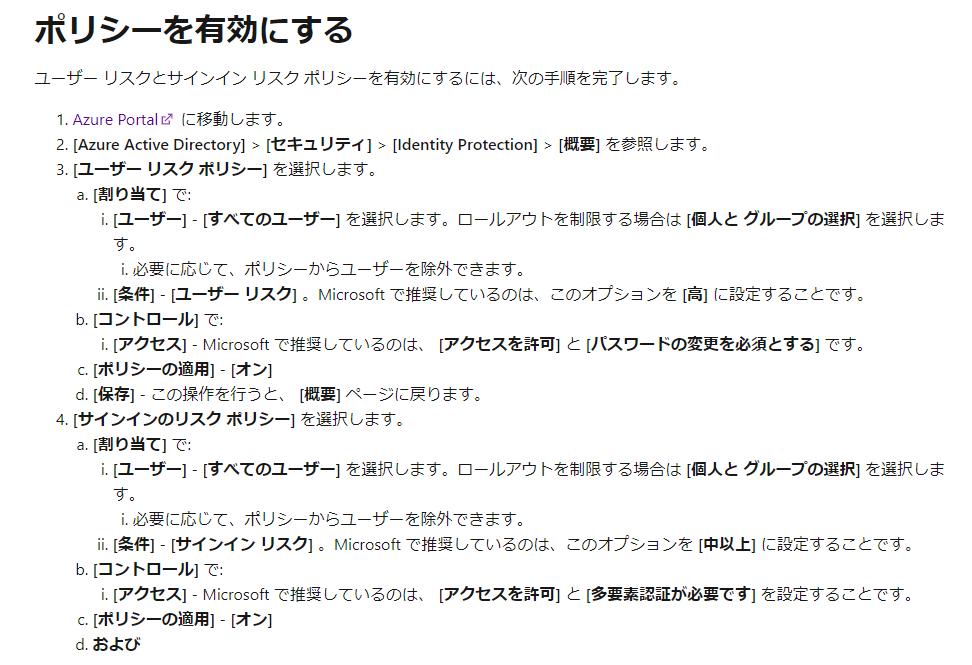

Microsoft Docs の手順に沿って実際に設定を進めていきます。

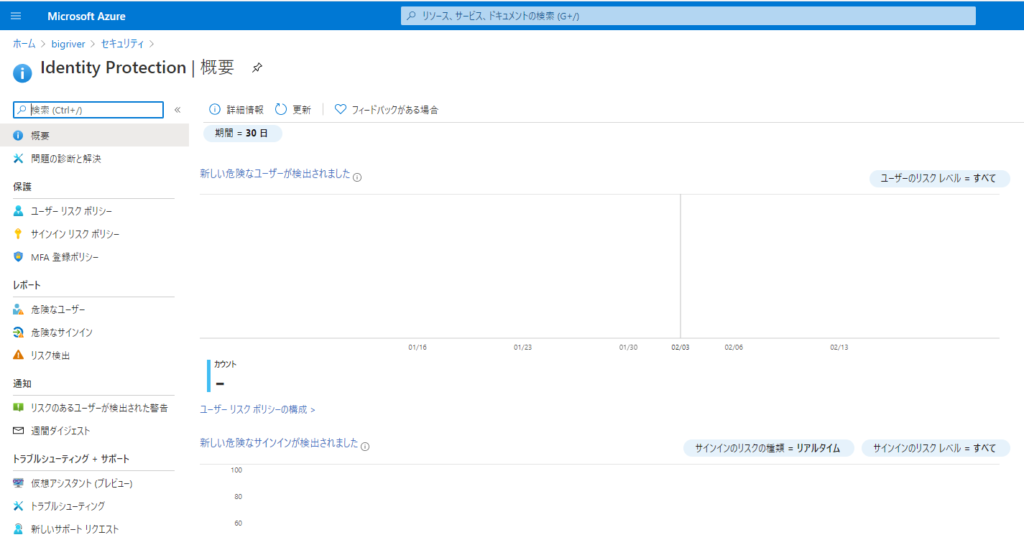

Azure Portal にサインインし、Azure AD > セキュリティ > Identity Protection に進みます。

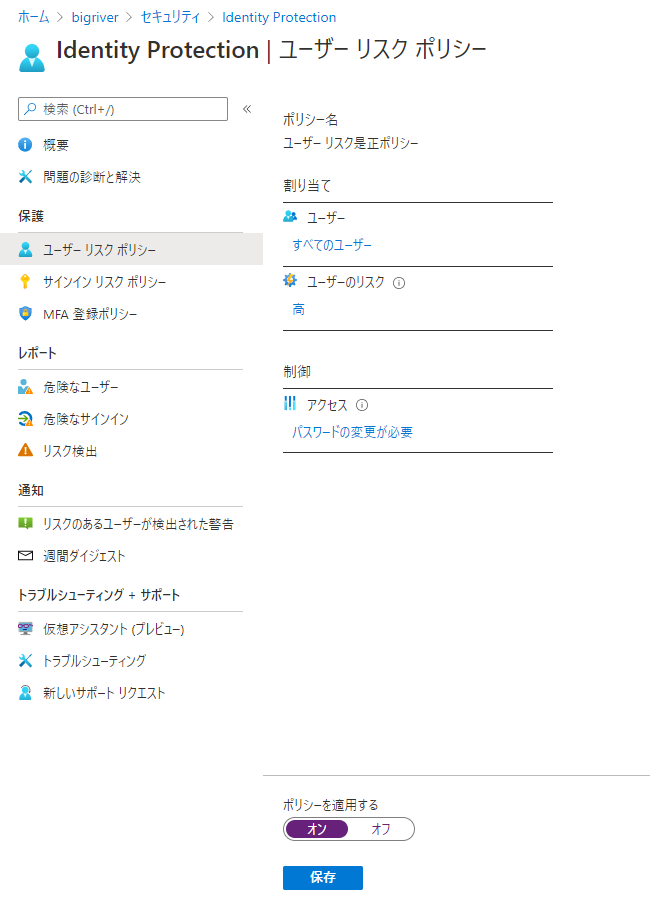

ユーザー リスク ポリシーを変更していきます。 とりあえずは上記の Microsoft Docs の推奨値に変更していきます。

- ユーザーのリスクの条件を “低以上”から”高”へ

- アクセスについて “アクセスのブロック” から

以下のように変更し、保存します。

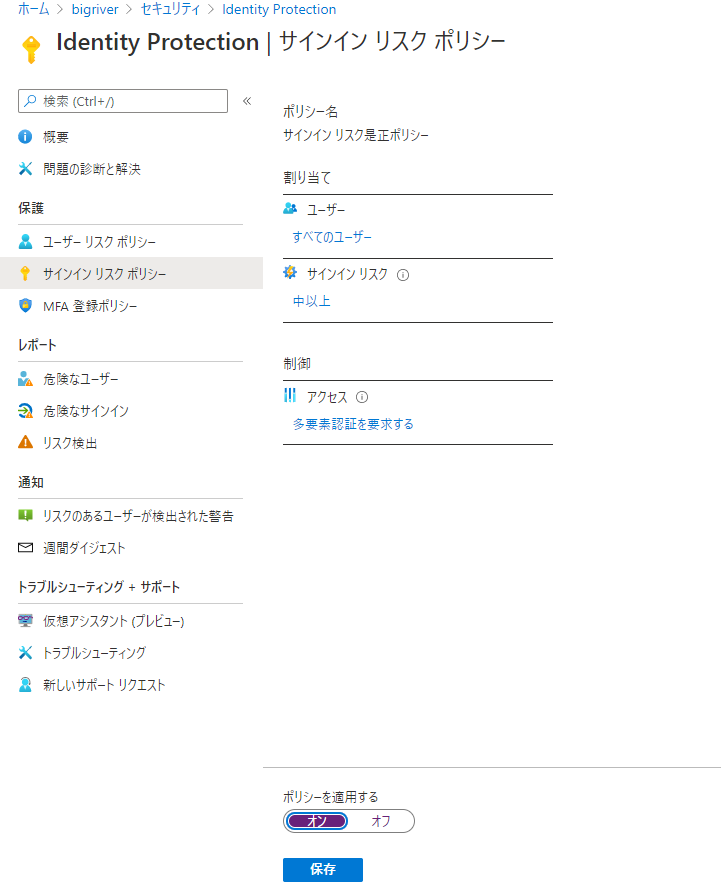

次に サインイン リスク ポリシー を変更します。

変更前は以下の状態です。

“サインイン リスク” を”低以上” から ”中以上”に変更します。 ”アクセス”を”アクセスのブロック”から “多要素認証を要求する”に変更します。そして保存します。

設定は以上です。 あとは実際の運用を見ながらチューニングすることになります。

リスク検出のシミュレーション

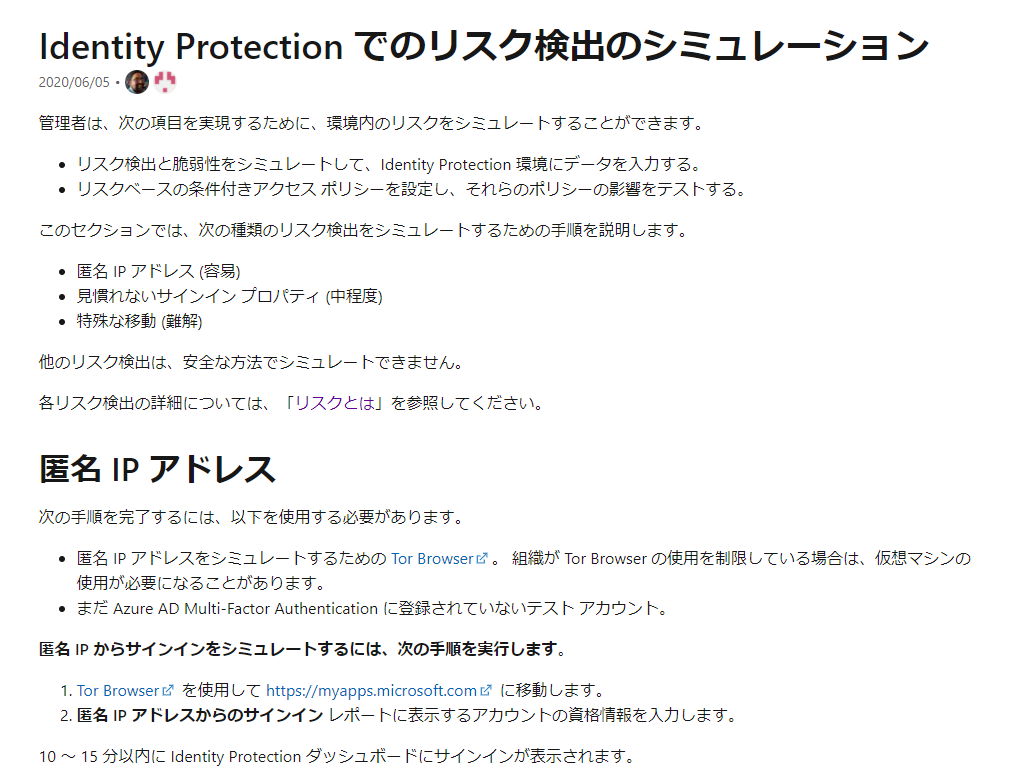

設定した内容が実際に機能するかテストが必要です。 ドキュメントでは Tor を利用した具体的なテスト方法が案内されていますのでその手順を実施していきます。

以下は Microsoft Docs の内容ですが、 Tor Browser からサインインし、匿名IPアドレスからのアクセスとしてリスク検出されるかどうかテストすることになります。

Tor のサイトからブラウザをインストールします。

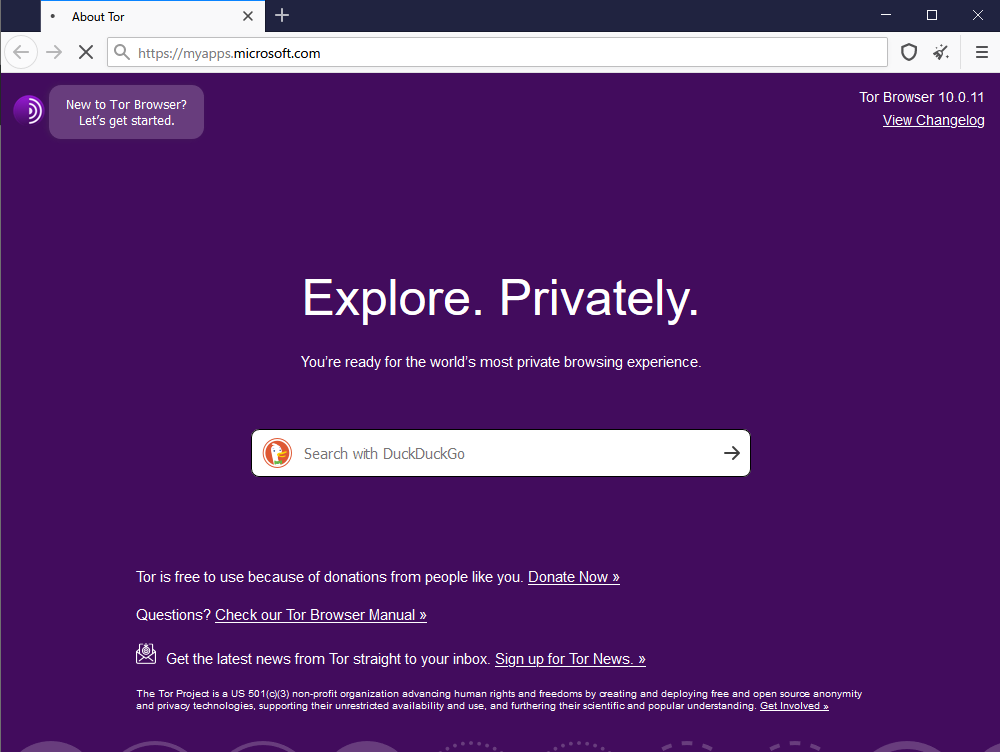

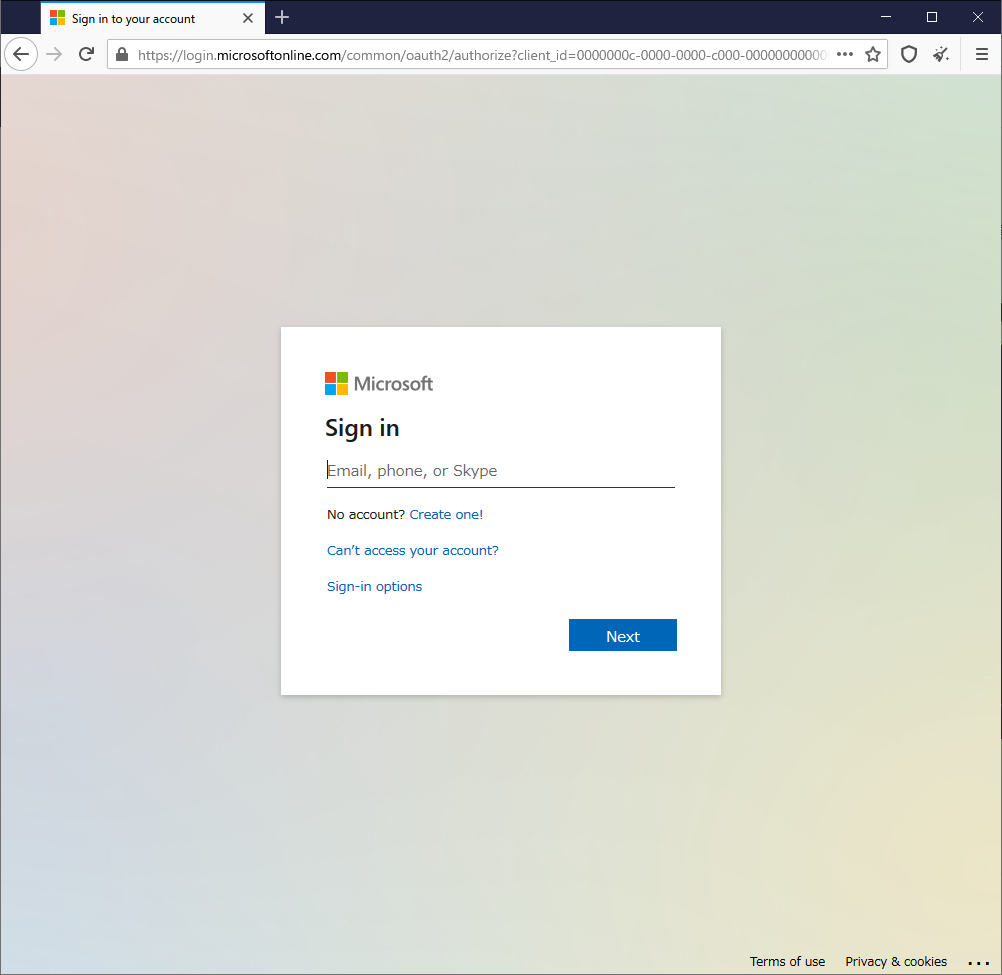

https://myapps.microsoft.com にアクセスします。 Microsoft 365 で提供される各ユーザ向けのポータルサイトです。

Azure AD アカウントでサインインします。

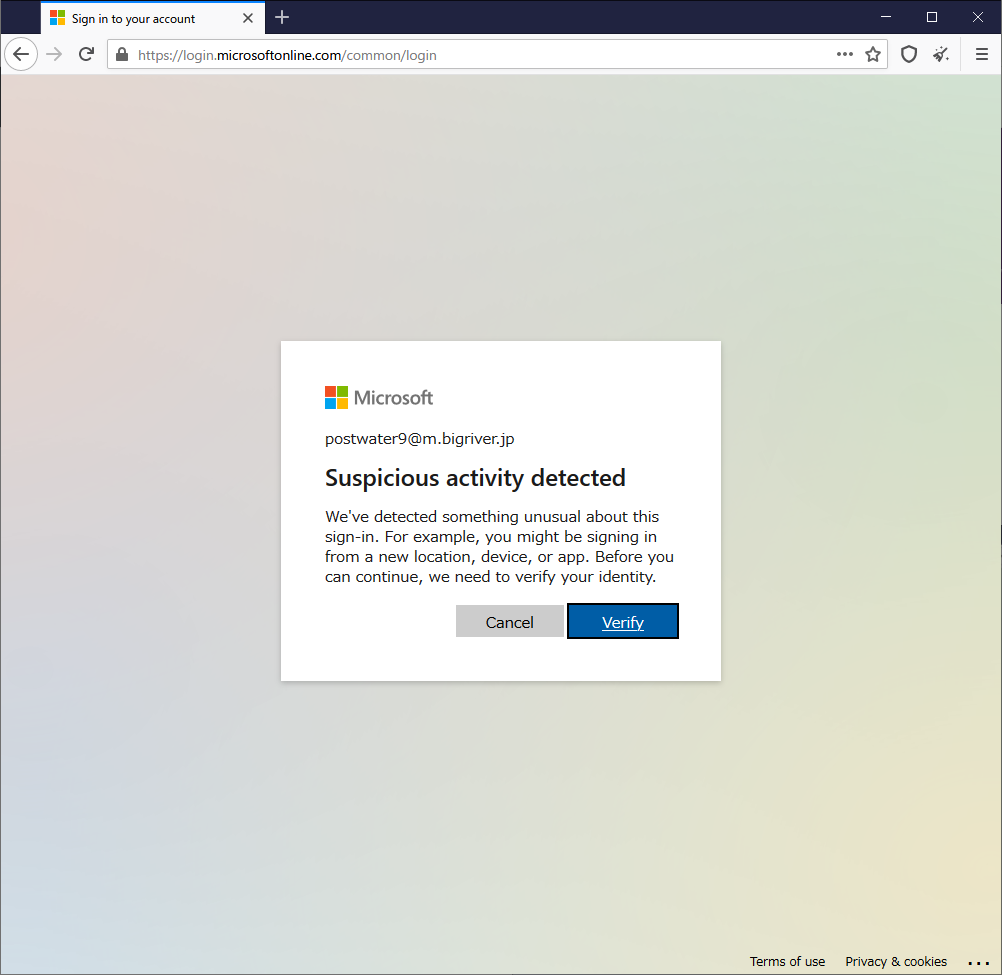

“Suspicious activity detected” とアラートが上がりました。 “Verify” で進めます。

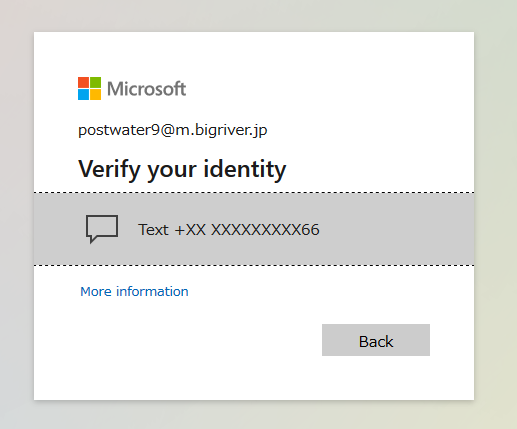

2要素認証が求められますので進めます。

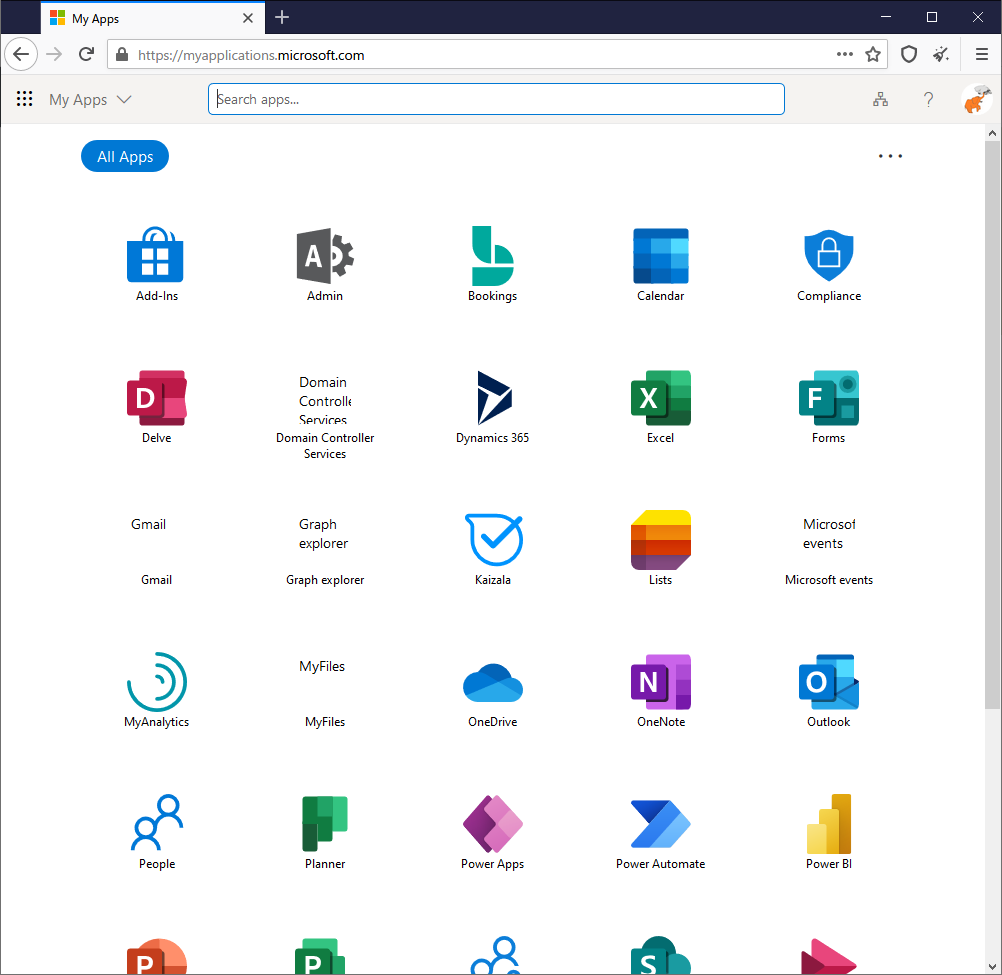

myappのサイトにアクセスできました。

上記の操作により、 Identity Protection が匿名IPアドレスからの接続をリスクとして検出し、2要素認証を求めてきました。 期待通りの動作といえます。

Microsoft Docs では他にも2つのシミュレーションの手順が紹介されています。 普段と異なる場所からのログインを発見するシナリオと特殊な移動です。そのテストは Windows Virtual Desktop を絡めて実施予定です。

とりあえずこの状態でしばらく様子を見ることにします。