Azure の管理者アカウントに多要素認証を設定する話です。 このブログの中(スクリーンショットの中など)に管理者アカウントのメールアドレスを晒していたりするなか、どうしてこれまで設定していなかった??という話はありますが、Identiy Protection の危険なサインインが機能するかどうかを見てみたいということもあり意図的に使っていませんでした。 ただ、さすがにセキュリティ上良くないなと思うところもあり、Identity Protection の有効性もある程度確認出来たこともあり、今回有効にすることにしました。

なお、多要素認証なんて10分位ですぐに出来ると思い設定を始めたのですが、Identity Protection を利用していたことで想定していた手順が使えなかったり、サインイン出来なくなるリスクを避けるために別にアカウントを作ったは良いがそこで必要な権限(というかを Role の割り当ての種類)を調べたりと、なんだかんだ2時間位かかりましたが最終的に多要素認証を有効化することが出来ました。

目次

MFA に必要となる追加のセキュリティ情報の設定

多要素認証の設定は Microsoft Docs に具体的な手順が紹介されています。URL はこちら。 基本はこの通りやっていくだけですが自分への作業記録として実施内容を残していきます。

サインインの方法は以下が選択できますが今回はテキスト メッセージを使用してサインインする と Microsoft Authenticator アプリの通知を使用してサインインするを設定していくことにします。

| サインインの方法 |

|---|

| 携帯電話また職場の電話の呼び出しを使用してサインインする |

| 携帯電話へのテキストを使用してサインインする |

| Microsoft Authenticator アプリの通知を使用してサインインする |

| Microsoft Authenticator アプリの確認コードを使用してサインインする |

| 通常の方法を使用できないので、別の方法でサインインする |

まずは MFA に必要となる追加のセキュリティ情報を設定していきます。

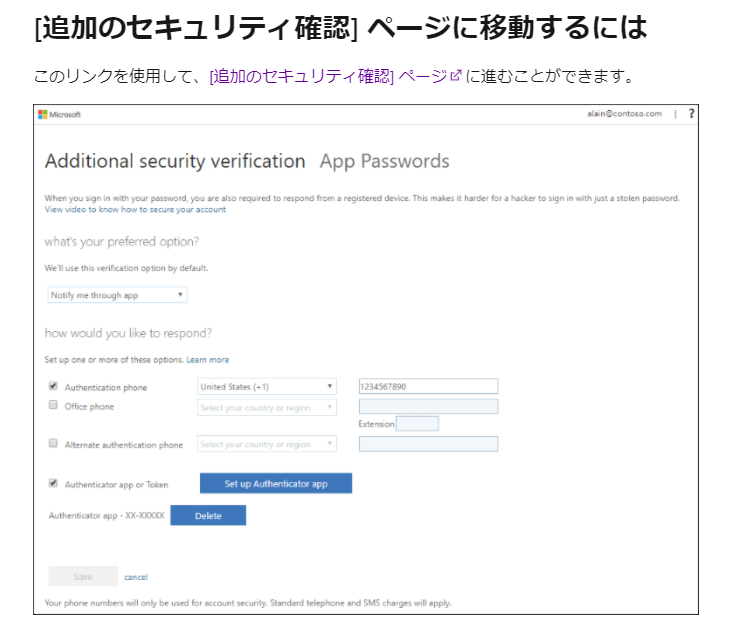

Microsoft Docs にある[追加のセキュリティ確認]ページのリンクをクリックします。

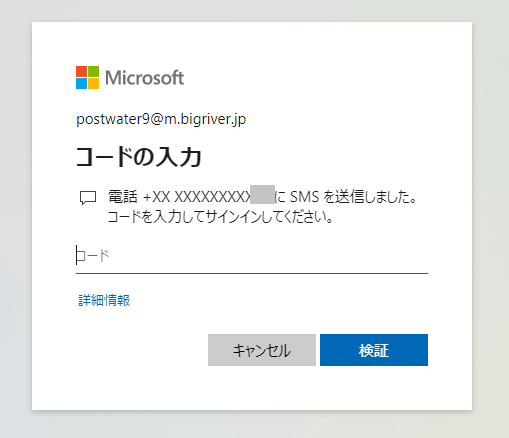

リンクをクリックすると、多要素認証が求められます。

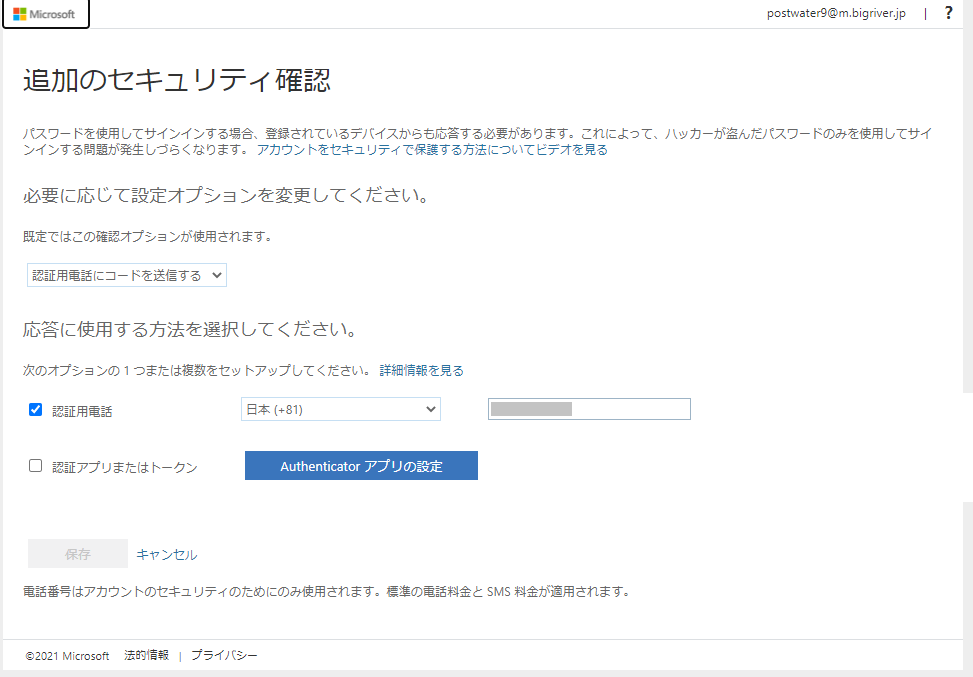

すでに認証用電話は設定済となっているため、認証アプリまたはトークンを設定していきます。認証アプリまたはトークンのチェックボックスにチェックし、Authenticator アプリの設定をクリックします。

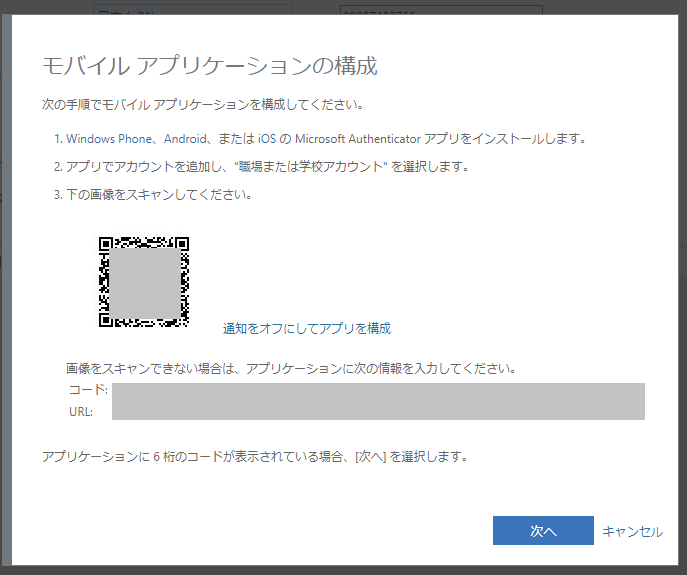

スマートフォンに Microsoft Authenticator アプリをインストールし、画面の案内に従って登録を進めます。今回は QR コードを使用して進めようと思ったのですが、Android スマートフォンに Microsoft Authenticator をインストールし、アプリ起動後に Microsoft アカウントでサインインすることで以下の操作を行うことなく登録は完了しました。

多要素認証の有効化 (セキュリティの既定値群から設定するが失敗)

次に Azure AD のサインインの既定の動作、多要素認証を有効にする、を設定します。 Microsoft Docs の URL はこちら。

具体的にはセキュリティの既定値群を有効化します。 有効にすると以下の権限を持つ操作時に MFA が適用されます。 詳細は Microsoft Docs のこちら。

- 全体管理者

- SharePoint 管理者

- Exchange 管理者

- 条件付きアクセス管理者

- セキュリティ管理者

- ヘルプデスク管理者

- 課金管理者

- ユーザー管理者

- 認証管理者

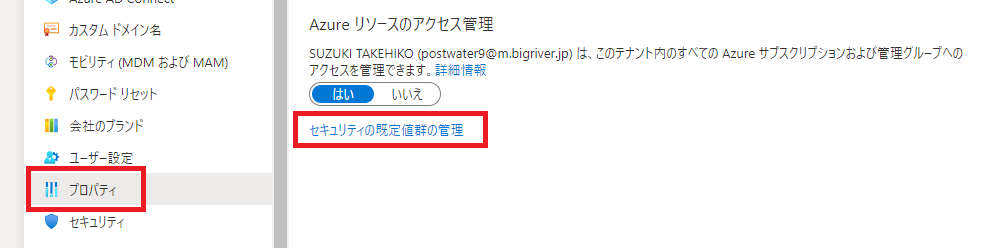

Azure AD の管理画面から、プロパティ、セキュリティの規定値群の管理をクリックします。

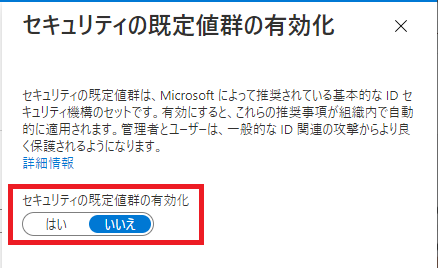

以下の設定をはいに変更します。

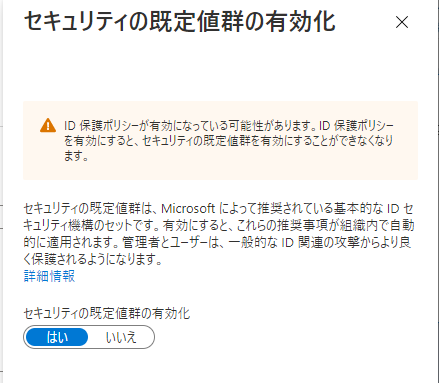

しかし、保存をクリックすると失敗します。 ”ID 保護ポリシーが有効になっている可能性があります。ID 保護ポリシーを有効にすると、セキュリティの既定値群を有効にすることができなくなります。”とのこと。

私の環境では Identity Protection をすでに利用しているため、この規定値群の有効化は行えないようです。 条件付きアクセスで個々に設定していくことにします。

条件付きアクセスの設定

なおここからの作業は事故(設定誤りによりサインイン出来なくなるなど)を防ぐために、別にグローバル管理者の権限を持つ管理者アカウントBを準備し、そのアカウントBからアカウントAの条件付きアクセスを設定します。 最終的にはアカウントAでの多要素認証によるサインインを正常に行えることを確認した上でアカウントAからアカウントBの条件付きアクセスを設定します。

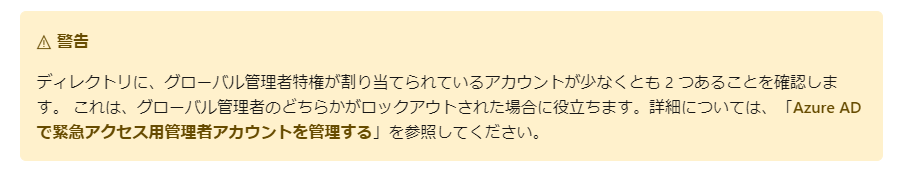

Microsoft Docs でもグローバル管理者特権を持つアカウントに多要素認証を適用する場合は同等権限を持つアカウントを複数準備することが警告されています。

この時、ちょっとはまったのが新規に作ったアカウントBから Azure AD のセキュリティ設定が行えなかったことです(セキュリティのリンクがグレーアウトしクリックできない。結果として条件付きアクセスを設定出来ない)。 結論として、ロールの設定(割り当ての種類)を対象ではなくアクティブにする必要がありました。 対象とアクティブの動作の違いはこのあたりの Microsoft Docs を参照。

Azure Active Directory のセキュリティの管理画面から条件付きアクセスをクリックします。

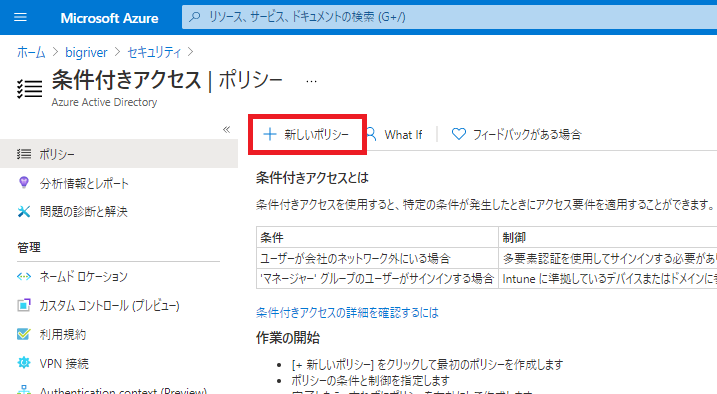

新しいポリシーをクリックします。

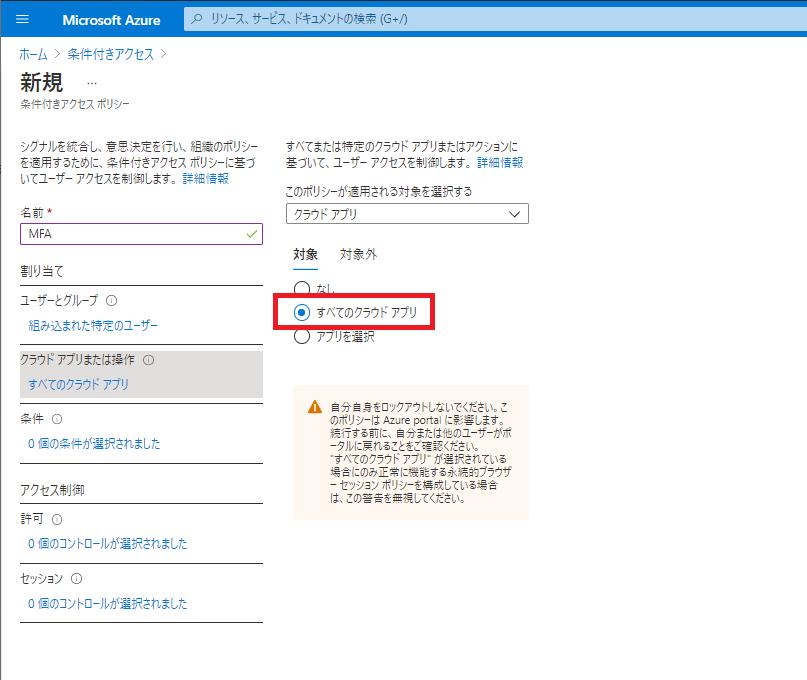

まずは割り当てから対象ユーザーを選択します。

すべてのクラウドアプリを選択します。 注意書きにもある通り、これで設定を間違えると Azure Portal にサインイン出来なくなります。 今回は別に同等権限のアカウントを作り、そこから実施することで万が一の事態に備えています。

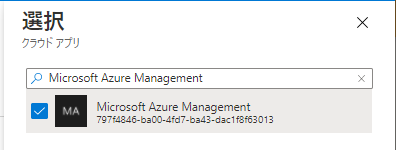

Azure Portal だけを対象にする場合は Microsoft Azure Management を指定します。

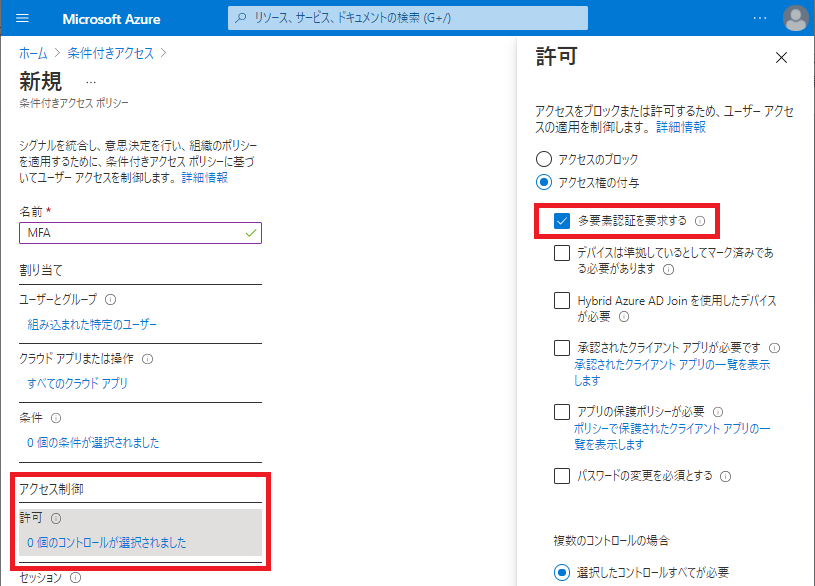

次はアクセス制御で多要素認証を要求するを有効にします。

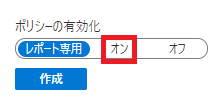

最後にポリシーの有効化をオンに、作成をクリックします。

多要素認証のテスト

条件付きアクセスの設定が完了したので、多要素認証のテストを行います。

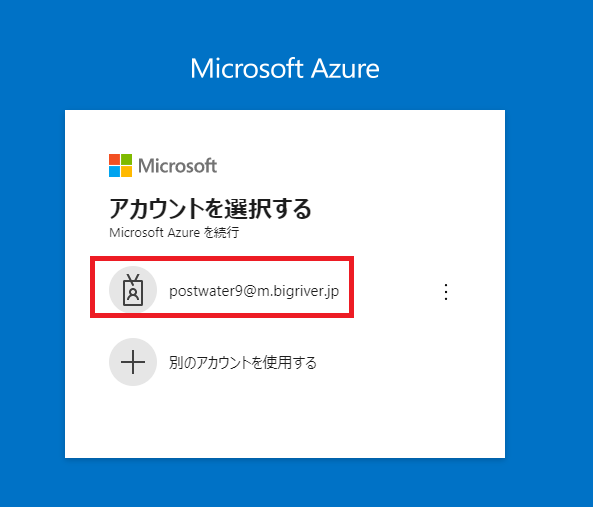

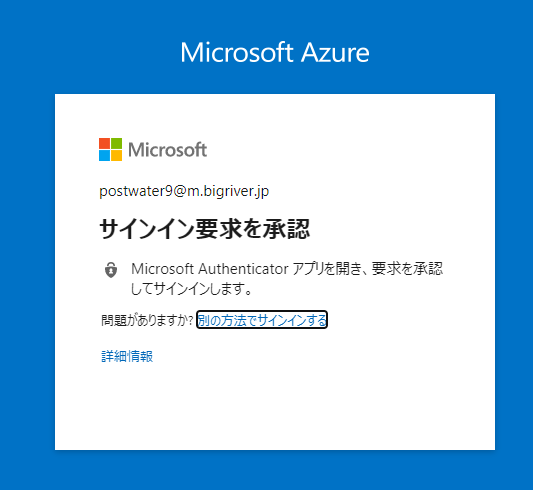

一度サインアウトし、多要素認証を有効化したアカウントでサインインを進めます。

無事、ログインが完了しました。

参考情報 MFA登録ポリシーの作成

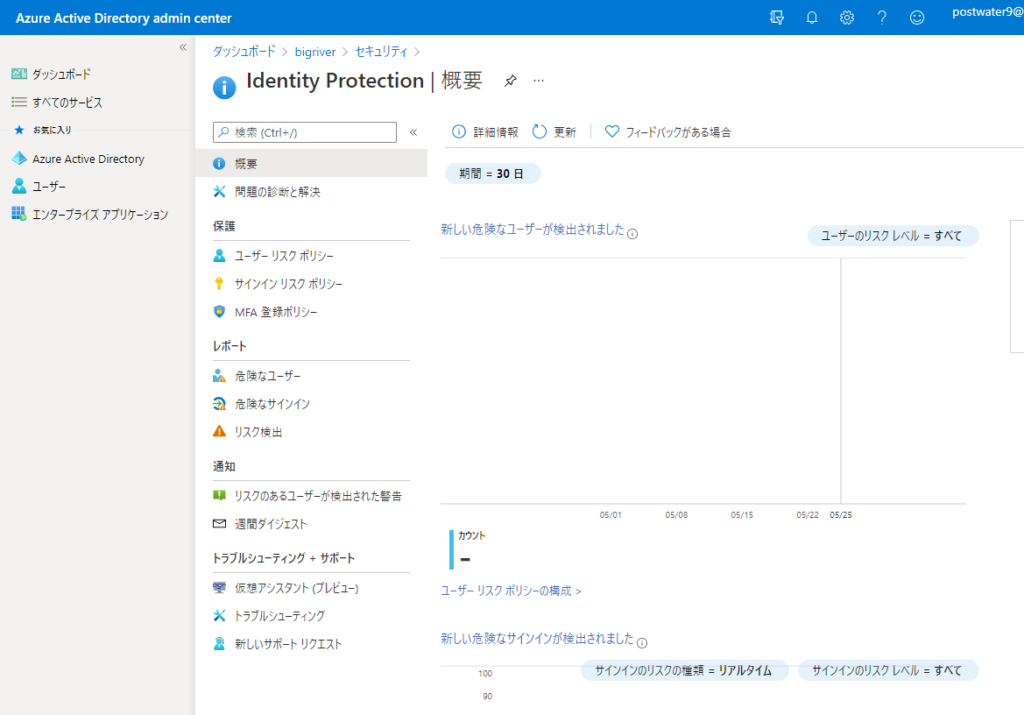

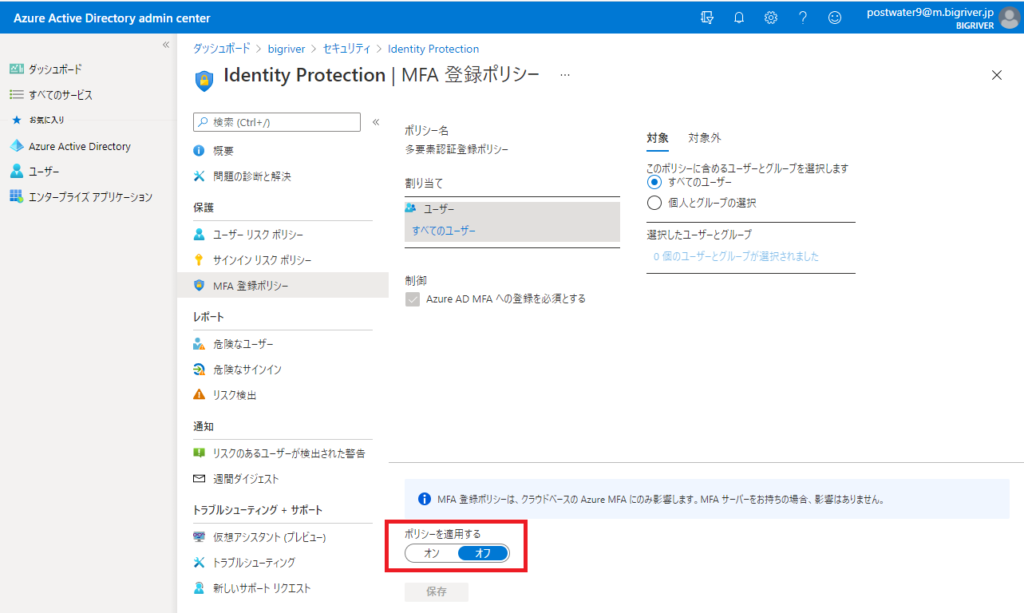

あとは必須ではないのですが、 Identity Protection のポリシーから MFA 登録ポリシーを有効化します。これを行うことでMFA 情報が未登録のアカウントがAzure AD にサインインした際に必要な情報の登録を強制することが可能となります。 ポリシー登録に関する Microsoft Docs の URL はこちら。

[Azure Active Directory] > [セキュリティ] > [Identity Protection] に移動します。 MFA 登録ポリシーをクリックします。

すべてのユーザーを選択し、ポリシーを適用するをオンに変更します。

以上