半年ぶり位にブログを書く。

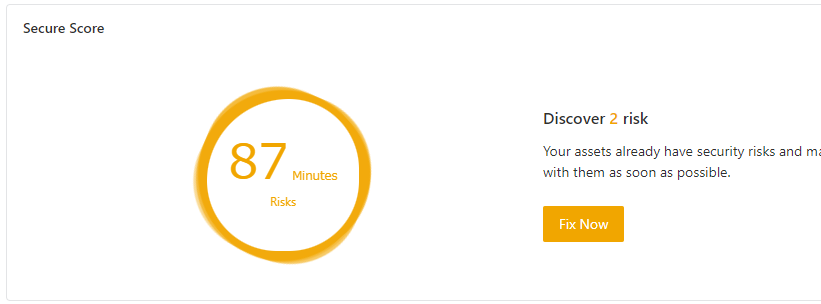

このブログのサーバは Alibaba Cloud 上にあり、そのセキュリティは Alibaba Cloud Security Center に助けてもらっています。 毎日セキュアスコアがメールで届くのですが久々に90点を下回ってのでその対応内容を将来の自分のために記録します。

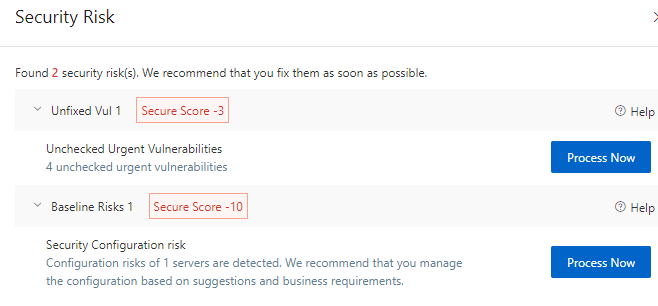

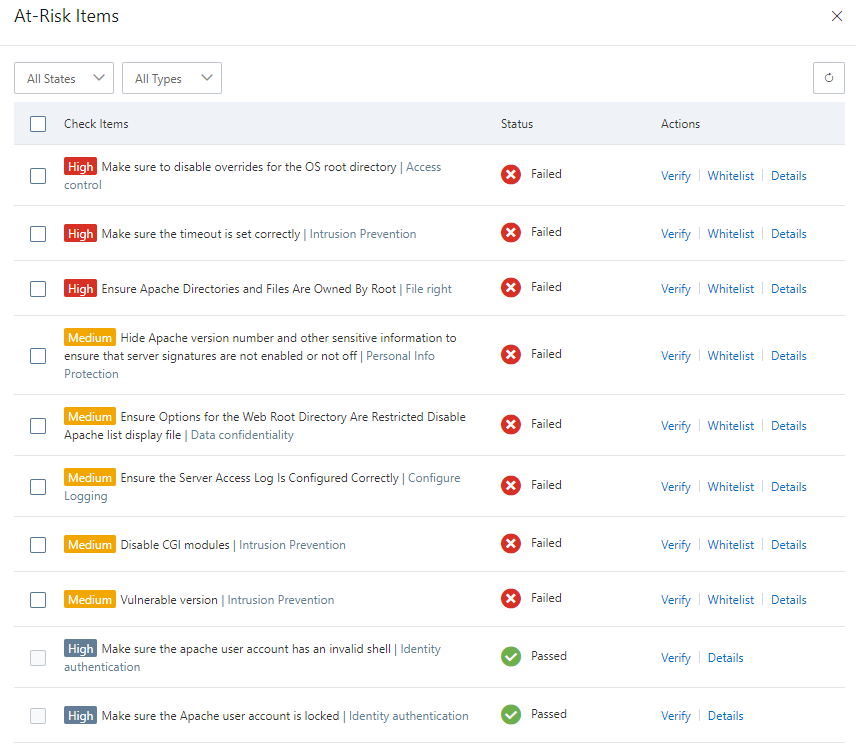

“Uncheckd Urgent Vulnerabilities”で -3 、”Baseline Risks 1” で -10。 ”Baseline Risks”の中身を確認していきます。

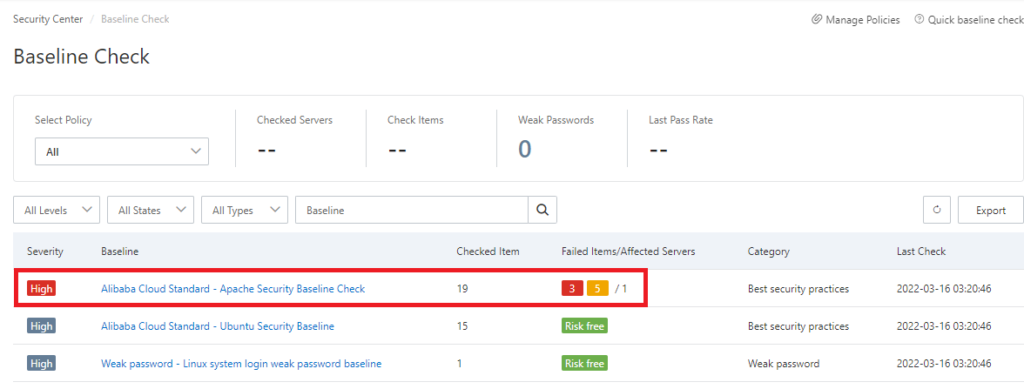

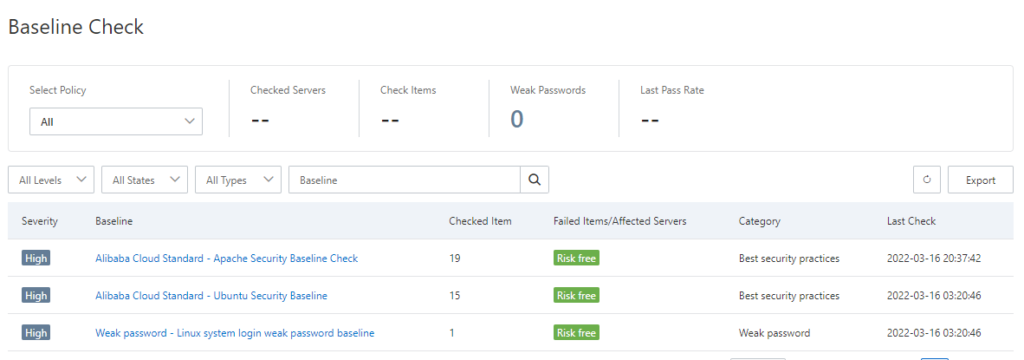

Alibaba Cloud Standard というベースラインがあり、そのベースラインに満たしていない項目が複数あるようです。

8つのアイテムでステータスが “Failed” になっています。 ほとんどの項目が初歩的な対応(本来表示しなくとも良い情報は隠す、本来アクセスさせるべきではないところにはアクセスさせない)がされていないだけ系のようです。 このブログを立ち上げたのが3年以上前なのでその時にApache をどう設定したかは記憶になく、1つ1つ対応する。

まずは “Vulnerable version” ということで ECS インスタンスの Ubuntu を最新化。 その後に Security Center でチェックするもステータスは “Failed” から変わらず。 Details で理由等詳細を見てみる。 Result の Vulnerable version 2.4.29 を利用しているからとのこと。

| Vulnerable versionIntrusion Prevention Description The following versions of Apache httpd have security problems and are easily hacked: 1. The mod_proxy module SSRF vulnerability exists in Apache 2.4.48 and earlier versions. https://avd.aliyun.com/detail?id=AVD-2021-40438. 2. Apache 2.4.49-2.4.50 versions have path traversal and command execution vulnerabilities. https://avd.aliyun.com/detail?id=AVD-2021-42013, https://avd.aliyun.com/detail?id=AVD-2021-41773. 3. The Apache2.4.0-2.4.29 version has a parsing vulnerability. https://avd.aliyun.com/detail?id=AVD-2017-15715. 4. There is an authentication bypass vulnerability in Apache 2.2.0-2.2.12. The third-party module uses ap_get_basic_auth_pw() in the authentication phase, which will cause the authentication requirement to be bypassed. https://avd.aliyun.com/detail?id=AVD-2017-3167. 5. Apache 2.2.0-2.2.12 and 2.4.24-2.4.25 have a denial of service vulnerability. https://avd.aliyun.com/detail?id=AVD-2017-3169, https://avd.aliyun.com/detail?id=AVD-2017-7659. 6. Apache 2.2.0-2.2.12 has an ACL bypass vulnerability. https://avd.aliyun.com/detail?id=AVD-2017-7668. 7. A mod_mime buffer overflow vulnerability exists in Apache 2.2.0-2.2.32 and 2.4.0-2.4.25. https://avd.aliyun.com/detail?id=AVD-2017-7679. Result Vulnerable version:2.4.29 Suggestion Update the software to the latest safe version to complete the repair of vulnerabilities.These vulnerabilities are based on unauthorized access or weak password in the service. Completing access authentication reinforcement can reduce the risk of intrusion. Record the security enhancement operations, or back up the related data before the operation. |

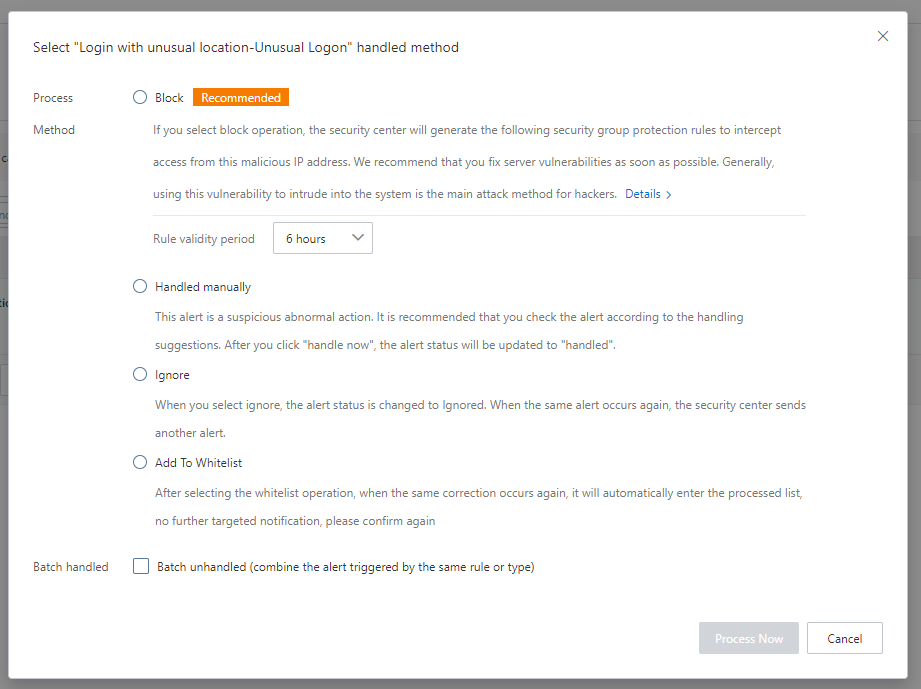

最新化したのですが、apache の version は 2.4.29 。 Apache のソースファイルからコンパイルしても良いが面倒です。 問題無いと判断し Alibaba Cloud Security Center 上は Whitelist に入れることにします。

| $ /usr/sbin/apache2 -v Server version: Apache/2.4.29 (Ubuntu) Server built: 2022-01-05T14:50:41 |

同様に他のアイテムも1つ1つ確認し問題無ければ Whitelist に登録するなり推奨された対応を実施していきます。最終的には2項目は 推奨された対応を実施し、残りは内容を把握した上で Whitelist に登録しました。その結果、Risk free になりました。

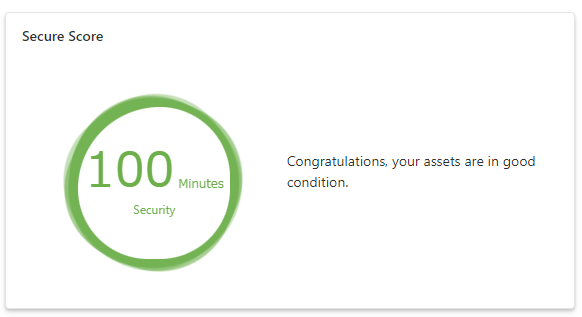

Secure Score も 100 に戻りました。

以前にも何度か書いたことですが、 Security Center を利用していると自動的にサーバの状態をチェックし、脆弱性があれば何をすればよいかを教えてくれるのは非常に便利で有用です。 これが無いと毎日毎日OSやApacheやPHPやその他利用しているOpen Source の提供元サイトをチェックし脆弱性の有無を確認する必要があるからです。

以上